I denna laboration kommer vi att implementera och testa säkerhetskonfigurationer på en router i en topologi byggt i GNS3. Fokus ligger på att säkerställa fjärråtkomst, autentisering och skydd av nätverksresurser. Vi använder en centraliserad AAA-server (TACACS+) för att hantera användarautentisering och behörighets kontroller.

Konfigurationerna i denna laboration inkluderar:

- Säker fjärradministration (SSH) – Förhindra osäker fjärråtkomst och möjliggöra säker krypterad kommunikation.

- Access Control List (ACL) – Begränsa åtkomst till nätverksenheten genom att blockera obehöriga enheter och protokoll.

- AAA-autentisering med TACACS+ – Använd en centraliserad autentiseringstjänst för att hantera inloggning och behörigheter.

- Säkerhetsåtgärder för kontrollplanet (CoPP) – Skydda nätverksenhetens processorkraft från skadlig trafik och potentiella attacker.

- Fail-over mekanism – Säkerställa att enheten fortfarande kan hanteras om AAA-servern blir otillgänglig.

Syftet med laborationen är att förstå hur autentisering, auktorisering och loggning fungerar i ett nätverk, samt att praktiskt implementera säkerhetsåtgärder för att skydda nätverksenheter från obehörig åtkomst och potentiella attacker. Efter genomförd laboration ska du ha en fungerande och säker nätverksmiljö där en central AAA-server hanterar autentisering och loggning.

Anpassningar i GNS3

I denna laboration används Cisco 3725 med 256 MB RAM för att simulera Admin-PC, Attack-PC och AAA-server i GNS3. Denna router-modell har stöd för SSH, ACL, TACACS+ och CoPP, vilket är nödvändigt för säkerhets konfigurationerna. Den kan även fungera som en TACACS+ AAA-server, vilket gör den lämplig för autentiserings tester.

Eftersom GNS3 inte har vanliga datorer, kan vi anpassa en router så att den fungerar som en PC eller server genom att ändra slots och interface.

Så här gör du:

- Högerklicka på router 3725 i GNS3 och välj ” Configure ” (högst upp i listan).

- Gå till fliken ” Slots ”.

- Ta bort alla befintliga moduler i Slot 0.

- Lägg till GT96100-FE i Slot 0 för att få en FastEthernet-port.

- Klicka på ”Apply” och ”OK” för att spara ändringarna.

Nu har enheten ett Ethernet-interface, vilket gör att den kan användas som en PC eller server i nätverket.

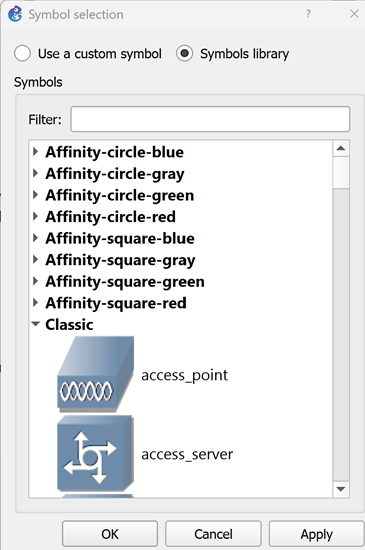

För att ändra utseende högerklicka igen på routern och välj ” Change symbol ”. Klicka på ” Classic ” och välj ” computer ”. Klicka på ” Apply ”

Nu har du en PC. Gör det samma för en PC till och därefter för en server.

Topologi

Konfigurationer

IP-adressering

- Admin-PC(config)# interface fa0/0

- Admin-PC(config-if)# ip address 192.168.1.100 255.255.255.0

- Admin-PC(config-if)# no shutdown

- Admin-PC(config-if)# exit

- En default route fungerar som en default gateway

- Admin-PC(config)# ip route 0.0.0.0 0.0.0.0 192.168.1.1

- Admin-PC(config)# end

- Admin-PC#

IP adressering

- Attack-PC(config)# interface fa0/0

- Attack-PC(config-if)# ip address 192.168.2.200 255.255.255.0

- Attack-PC(config-if)# no shutdown

- Attack-PC(config-if)# exit

- En default route fungerar som en default gateway

- Attack-PC(config)# ip route 0.0.0.0 0.0.0.0 192.168.2.1

- Attack-PC(config)# end

- Attack-PC#

IP adressering och AAA konfiguration

- Ställ in IP-adress och default-gateway

- AAA-Server(config)# interface FastEthernet0/0

- AAA-Server(config-if)# ip address 192.168.3.200 255.255.255.0

- AAA-Server(config-if)# no shutdown

- AAA-Server(config-if)# exit

- AAA-Server(config)# ip route 0.0.0.0 0.0.0.0 192.168.3.1

- Aktivera AAA på servern

- AAA-Server(config)# aaa new-model

- Skapa en TACACS+-serverprocess

- AAA-Server(config)# tacacs-server host 192.168.3.200 key secaaakeyP@55

- Autentisering: Försök med TACACS+ först, fallback till lokala konton

- AAA-Server(config)# aaa authentication login default group tacacs+ local

- Auktorisering: Kontrollera behörighet via TACACS+

- AAA-Server(config)# aaa authorization exec default group tacacs+ local

- Aktivera loggning av kommandon (Accounting)

- AAA-Server(config)# aaa accounting exec default start-stop group tacacs+

- AAA-Server(config)# aaa accounting commands 15 default start-stop group tacacs+

- Starta TACACS+-tjänsten på AAA-servern

- AAA-Server(config)# tacacs-server directed-request

- AAA-Server(config)# tacacs-server timeout 10

- AAA-Server(config)# end

- AAA-Server#

IP-adressering

- R1(config)# interface FastEthernet0/0

- R1(config-if)# description Connection to Admin-PC (R2)

- R1(config-if)# ip address 192.168.1.1 255.255.255.0

- R1(config-if)# no shutdown

- R1(config-if)# exit

- R1(config)# interface FastEthernet1/0

- R1(config-if)# description Connection to Attack-PC (R3)

- R1(config-if)# ip address 192.168.2.1 255.255.255.0

- R1(config-if)# no shutdown

- R1(config-if)# exit

- R1(config)# interface FastEthernet2/0

- R1(config-if)# description Connection to AAA-Server (R4)

- R1(config-if)# ip address 192.168.3.1 255.255.255.0

- R1(config-if)# no shutdown

- R1(config-if)# exit

- R1(config)#

SSH säkerhets konfigurationer

- Säkra fjärråtkomst via VTY terminaler

- R1(config)# line vty 0 4

- R1(config-line)# transport input ssh

- R1(config-line)# exec-timeout 5 0

- R1(config-line)# login local

- R1(config-line)# access-class 10 in

- R1(config-line)# exit

- Säkra åtkomst till privilegierat exekverings läget

- R1(config)# enable secret ensecP@55

- Skapa en lokal admin-konto

- R1(config)# username admin privilege 15 secret adminP@5515

- Ange domännamn (krävs för RSA-nyckel generering)

- R1(config)# ip domain-name example.com

- Skapa en RSA-nyckel med 2048-bitars kryptering (stark)

- R1(config)# crypto key generate rsa modulus 2048

- R1(config)# ip ssh version 2

- Begränsa antalet inloggningsförsök för att förhindra brute-force attacker

- R1(config)# ip ssh authentication-retries 3

- Efter 60 sekunder koppla bort inaktiva SSH-sessioner

- R1(config)# ip ssh time-out 60

- Aktivera loggning av SSH-händelser

- R1(config)# ip ssh logging events

- Begränsa antal SSH-sessioner

- R1(config)# ip ssh maxstartups 3

Access Control List - ACL

- Begränsa SSH-åtkomst till Admin-PC (192.168.1.100)

- R1(config)# access-list 10 permit 192.168.1.100

- Blockera ICMP och Telnet från Attack-PC (192.168.2.150)

- R1(config)# access-list 100 deny icmp host 192.168.2.150 any

- R1(config)# access-list 100 deny tcp host 192.168.2.150 any eq 23

- R1(config)# access-list 100 permit ip any any

- Applicera ACL på FastEthernet1/0 (Attack-PC:s anslutning)

- R1(config)# interface FastEthernet1/0

- R1(config-if)# ip access-group 100 in

- R1(config-if)# exit

class-map

class-map identifierar och klassificerar nätverkstrafik baserat på specifik kriterier. Den används främst inom Quality of Service (QoS), Control Plane Policing (Copp) och olika säkerhetskonfigurationer.

- R1(config-if)# ip access-group 100 in

- R1(config-if)# exit

- R1(config)# class-map match-all MANAGEMENT-TRAFFIC

- R1(config-cmap)# match protocol ssh

- R1(config-cmap)# exit

policy-map

policy-map bestämmer hur klassificerad nätverkstrafik ska behandlas. Den används i QoS, CoPP och säkerhetskonfigurationer för att styra bandbredd, prioritera trafik och tillämpa skyddsåtgärder.

- Skapa en policy-map för att begränsa SSH-trafik

- R1(config)# policy-map CONTROL-PLANE-POLICY

- R1(config-pmap)# class MANAGEMENT-TRAFFIC

- R1(config-pmap-c)# police 64000 conform-action transmit exceed-action drop

- R1(config-pmap-c)# exit

- R1(config-pmap)# exit

- Applicera policyn på kontrollplanet - CoPP

- R1(config)# control-plane

- R1(config-cp)# service-policy input CONTROL-PLANE-POLICY

- R1(config-cp)# exit

AAA

AAA (Authentication, Authorization, and Accounting) hanterar användarautentisering, behörighets kontroll och loggning i nätverksenheter. Det används med TACACS+ eller RADIUS för säker och centraliserad åtkomsthantering.

- Aktivera AAA tjänster

- R1(config)# aaa new-model

- Lägg till en TACACS+ server

- R1(config)# tacacs server AAA-SERVER

- R1(config-server-tacacs)# address ipv4 192.168.3.200

- R1(config-server-tacacs)# key starkanyckel123

- R1(config-server-tacacs)# exit

- Skapa en TACACS+-servergrupp

- R1(config)# aaa group server tacacs+ TACACS_GROUP

- R1(config-sg)# server name AAA-SERVER

- R1(config-sg)# exit

- Använd AAA för autentisering: Först TACACS+, sedan lokala konton vid fel

- R1(config)# aaa authentication login default group TACACS_GROUP local

- Använd AAA för exec-åtkomst (privileged mode)

- R1(config)# aaa authorization exec default group TACACS_GROUP local

- Aktivera AAA-loggning av kommandon (Accounting)

- R1(config)# aaa accounting exec default start-stop group TACACS_GROUP

- R1(config)# aaa accounting commands 15 default start-stop group TACACS_GROUP

- R1(config)# end

- R1#