Data i gång eller i rörelse uppfattas som nätverkstrafik genererad av olika slutenheter och servrar i nätverket. Nätverkshanterare växlar styrinformation med varandra för att hålla nätverket konvergerat (uppdaterat och fungerande). Att säkra utgående nätverkstrafik och granska inkommande trafik är kritiska aspekter av nätverkssäkerhet. En router som ansluter till externa nätverk är känd som Edge router. Att säkra Edge-routern är ett viktigt första steg för att säkra nätverket.

Lika viktigt är det att begränsa det fysiska åtkomst till ett nätverk och dess nätverkshanterare som att säkra fjärradministrationen via säkra protokoll som Secure Shell (SSH). Eftersom inte all IT-personal bör ha samma behörighetsnivå av åtkomst till infrastrukturenheterna, är definitionen av administrativa roller i termer av åtkomst en annan viktig aspekt av att säkra infrastrukturenheter.

Nätverkstrafiken ska övervakas hela tiden, inklusive hanterings- och rapporteringsfunktionerna för Cisco IOS nätverkshanterare. Det finns varierande beprövade metoder för att övervaka och säkra nätverkstrafiken såsom syslog, Simple Network Management Protocol (SNMP) och Network Time Protocol (NTP) bland fler andra.

Många routerfunktioner är aktiverade som standard av kompatibilitetsskäll. Flera av dessa funktioner eller tjänster behövs inte längre därmed bör de aktiveras av. Det kan göras manuellt eller på ett automatiserat sätt exempelvis med ”auto secure” kommando.

Att växla routing-information eller liknande styrinformation bör säkras med routing-protokoll som stödjer autentisering. Det är något som tas upp i detta avsnitt även om det kräver fördjupade kunskaper i kryptologi.

Att säkra nätverksinfrastrukturen

Nätverksinfrastrukturen inkluderar routrar, switchar, servrar, slutenheter och liknande kommunikationsmaskiner. Nätverksadministratörer måste verkligen se till att säkerheten inte äventyras. Till exempel ett förvånansvärt enkelt sätt att få obehörig åtkomst är det att titta över nätverksadministratörs axeln när denne loggar in på någon nätverkshanterare. Om den obehöriga har onda intentioner så kan den radera startkonfigurationen av exempelvis edge-routern. Nät routern startar om kommer den inte att ha tillräcklig information.

För att förhindra obehörig åtkomst till alla infrastrukturenheter måste lämpliga säkerhetspolicyer och kontroller implementeras. Routrar är ett primärt mål för attacker eftersom dessa enheter fungerar som trafikkontrollanter som leder trafik in i, ut ur och mellan nätverk.

Edge-routern är den första och den sista mellan det interna nätverket och det osäkra externa nätverk, såsom Internet. Hur en edge-router ska användas varierar beroende på storleken på organisationen och komplexiteten i nätverksdesignen. Routerimplementeringar kan inkludera en enda router som skyddar ett helt internt nätverk eller en router som fungerar som den första försvarslinjen i ett försvarsdjupgående tillvägagångssätt.

Alla säkerhetspolicyer är konfigurerade på den enda routern. Detta är vanligare i implementeringar av mindre webbplatser, såsom filialer och små kontor, hemmakontor (SOHO). I små nätverk kan de nödvändiga säkerhetsfunktionerna stödjas av Integrated Services Routers (ISR) utan att hindra routerns prestanda.

En mer avancerad implementation (Defense-in-Depth) används flera routrar och brandväggar.

I bilden ovan finns det tre primära routrar: R1 (edge-router), brandväggen och R2 (en intern router som ansluter till det skyddade LAN). R1 fungerar som den första försvarslinjen och är också känd som en screeningrouter. Efter att ha utfört initial trafikfiltrering skickar R1 alla anslutningar som är avsedda för det interna LAN-nätverket till den andra försvarslinjen, som är brandväggen.

Brandväggen tar vanligtvis vid där kantroutern slutar och utför ytterligare filtrering. Den ger ytterligare åtkomstkontroller och fungerar som en kontrollenhet. Som standard nekar brandväggen initiering av anslutningar från externa nätverk till inre nätverk. Det tillåter dock de interna användarna att upprätta anslutningar till de osäkra nätverken och tillåter att svaren kommer tillbaka genom brandväggen. Den kan också utföra användarautentisering där användare måste autentiseras för att få tillgång till nätverksresurser.

Routrar är inte de enda enheterna som kan användas i ett Defense-in-Depth säkerhetsimplementation. Andra säkerhetsverktyg, såsom intrångsskyddssystem eller på engelska Intrusion Prevention System (IPS), webbsäkerhetsanordningar (proxyservrar) och e-postsäkerhetsanordningar (spamfiltrering) kan också implementeras.

DMZ

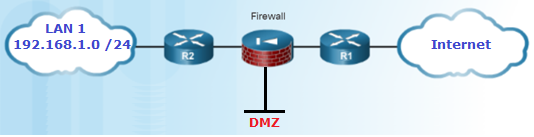

En variant av Defense-in-Depth visas i bilden nedan:

Detta implementationssätt inkluderar ett mellanliggande område, ofta kallat den demilitariserade zonen (DMZ). DMZ kan användas för servrar som måste vara åtkomliga från Internet eller något annat externt nätverk. DMZ kan ställas in mellan två routrar, med en intern router som ansluter till det skyddade nätverket och en extern router som ansluter till det oskyddade nätverket. Alternativt kan DMZ helt enkelt vara en extra port från en enda router. Brandväggen är placerad mellan det skyddade och oskyddade nätverket. Brandväggen är konfigurerad för att tillåta de nödvändiga anslutningarna, såsom HTTP, från externa osäkrat nätverk till de publika servrarna i DMZ. Brandväggen fungerar som det primära skyddet för alla enheter i DMZ.